In dit artikel

- Wat is cybersecurity?

- Waarom is cybersecurity zo belangrijk?

- Cybersecurity in 2024

- Cybersecurity en AI

- De verschillende soorten cybersecurity dreigingen

- Wat is malware?

- Wat is een SQL injection?

- Wat is Phishing?

- Wat is een DDos aanval?

- Hoe breng je beveiligingsrisico's in kaart

- Wat zijn de gevolgen van slechte cybersecurity

- Hoe kan je cybersecurity verbeteren?

- Conclusie cybersecurity in 2024

Wat jij moet weten over cybersecurity? In dit artikel vertellen we je alles over:

- de meest voorkomende cyberrisico’s

- hoe je je cyberrisico’s in kaart brengt

- hoe je de cybersecurity op orde brengt

Met onze jaren ervaring in cybersecurity weten wij precies waar jij op moet letten binnen je organisatie. Maak je geen zorgen – het zal niet super technisch zijn! Let’s do this! Ben jij een particulier en wil je meer informatie over het onderwerp cybersecurity? Raden wij je aan om een te kijken bij het NCSC.

Over de auteur

Bij Surelock zijn we dag in, dag uit bezig met cybersecurity. Toch beseffen we dat cybersecurity voor veel bedrijven nog niet dagelijks hoog op het prioriteitenlijstje staat.

Vaak wordt het belang van cybersecurity pas duidelijk nadat cybercriminelen systemen hebben geblokkeerd of data hebben gestolen. Tegelijkertijd kunnen anno 2024 cybercriminelen met relatief weinig kennis en inspanning veel slachtoffers maken, omdat de benodigde techniek steeds toegankelijker wordt. Het is als het ware laagdrempelig geworden; online is er bijvoorbeeld makkelijk informatie te vinden over hoe technieken van cybercriminelen werken.

Door onze jarenlange ervaring in het vak weten we hoe cybercriminelen te werk gaan en wat je eraan kunt doen. Dit artikel is dan ook geschreven voor bedrijven die liever voor hun accreditaties dan hun datalek in het nieuws willen komen.

Laten we starten bij het begin.

Wat is Cybersecurity?

Cybersecurity, zijn praktijken en technieken die worden ingezet om computersystemen, netwerken en softwareprogramma’s te beschermen tegen aanvallen via het internet. Deze aanvallen zijn overwegend bedoeld om toegang te verkrijgen tot, het wijzigen, of het vernietigen van belangrijke data, het uitvoeren van afpersingsacties door het eisen van losgeld, of het verstoren van de dagelijkse zakelijke operaties.

Deze aanvallen zijn overwegend bedoeld om toegang te verkrijgen tot, het wijzigen, of het vernietigen van belangrijke data (servers, netwerken, computers), het uitvoeren van afpersingsacties door het eisen van losgeld, of het verstoren van de dagelijkse zakelijke operaties.

Ook de meest onvoorspelbare factor van cybersecurity hoort hierbij: de manier waarop werknemers van elk bedrijf met hun data omgaan. Ook een plan van noodherstel en continuïteit na een informatie beveiligingsincident hoort bij cybersecurity.

Waarom is cybersecurity zo belangrijk?

Als bedrijf wil je niet dat je gegevens op straat komen te liggen of jouw systemen worden gegijzeld door cybercriminelen.

Cybercriminaliteit is ook geen ‘klein’ probleem: Kijk bijvoorbeeld naar de datalek bij Brandfield in februari 2024. De gegevens van zo’n 60.000 klanten zijn op straat komen te liggen door dit datalek. Een back-up van bestellingen van 2018 tot en met 2020 was op een publiek toegankelijke server geplaatst. Cybercriminelen kunnen namen en bestelgegevens gebruiken voor phishing, waarbij ze zich voor kunnen doen als iemand anders om bijvoorbeeld gevoelige informatie buit te maken.

In andere woorden: de omvang van cybercriminaliteit blijft toenemen, jaar na jaar. Zonder een serieuze cybersecurity aanpak is niet de vraag óf jouw bedrijf in de problemen komt, maar wanneer.

Cybersecurity in 2024

Toenemende digitalisering maakt het verbeteren van de cybersecurity bij overheidsorganisaties en het creëren van bewustzijn bij burgers steeds belangrijker. Digitale kwetsbaarheden en dreigingen zijn aan de orde van de dag. Er zijn hierom een aantal nieuwe maatregelingen genomen die in 2024 gaan gelden, om cyberrisico’s tegen te gaan:

- Eind 2024 gaat de nieuwe NIS2 weging gelden. Het doel van deze richtlijn is om de cyberbeveiliging en de weerbaarheid van essentiële diensten in EU-lidstaten te verbeteren. Organisaties door heel Europa zijn nu verplicht om zich aan deze wetgeving te houden, wat een aanzienlijke verandering teweegbrengt in de markt voor cybersecurity.

- Vanaf 1 januari 2024 is doxing strafbaar in Nederland. Doxing is het verzamelen of delen van andermans persoonsgegevens om die persoon te intimideren. Het komt veel voor in Nederland en heeft vaak grote impact. De overheid wilt dit tegen gaan en neemt maatregelen.

- Met de toename van thuiswerken worden mobiele beveiligingsoplossingen zoals mobiele endpointbeveiliging en beveiligde mobiele toegangspoorten steeds crucialer. Thuiswerken brengt namelijk nieuwe risico’s met zich mee. Werknemers die op afstand werken, kunnen gevoelige informatie blootstellen aan onbeveiligde netwerken en omgevingen. Dit omvat het risico op datalekken door onveilige wifi-netwerken, het risico van verlies of diefstal van apparaten, en de kwetsbaarheid voor phishing- en ransomware-aanvallen.

- De recente toename van supply chain-aanvallen benadrukt een groeiend cybersecurityrisico. In deze aanvallen richten cybercriminelen zich niet direct op het hoofddoelwit, maar op de minder beveiligde elementen in de toeleveringsketen van een organisatie, zoals leveranciers of serviceproviders. Dit kan leiden tot ongeautoriseerde toegang tot gevoelige informatie en systemen. Het is belangrijk dat grote en kleine organisaties cybersecurity serieus nemen.

Cybersecurity en AI

De constante verbetering van kunstmatige intelligentie (AI) belooft ook in 2024 aan te houden, met aanzienlijke implicaties voor cybersecurity. Dit kan voordelen hebben, AI kan bijvoorbeeld bijdragen aan de beveiligingsinspanningen door nieuwe en complexe cyberaanvallen te identificeren. AI kan dit doen door patronen te herkennen die mensen misschien over het hoofd zien en leert voortdurend van elke nieuwe bedreiging, waardoor de verdedigingsmechanismen steeds effectiever worden.

Helaas brengt de verfijning van AI ook nadelen met zich mee. De technologie maakt het voor cybercriminelen bijvoorbeeld gemakkelijker om persoonlijke phishing-aanvallen te creëren met behulp van Open Source Intelligence (OSINT). Cybercriminelen met behulp van AI ook steeds sneller en efficiënter cyberaanvallen creëren. Dit kan weer leiden tot een toename in de frequentie en complexiteit van cyberaanvallen.

Binnen de context van cybersecurity in AI, is het belangrijk om te erkennen dat naarmate AI-systemen slimmer worden, de potentiële risico’s die ze vormen ook toenemen. Het gebruik van AI in cybersecurity vereist daarom een zorgvuldige afweging van de veiligheidsimplicaties. Het is voor organisaties belangrijk om op de hoogte te blijven van de ontwikkelingen van AI en wat de cyberrisico’s zijn voor de organisatie.

Soorten cybersecurity dreigingen

Wat is malware?

Malware, afkomstig van het Engelse malicious (‘kwaadaardig’) is een naam voor een scala aan kwaadaardige programma’s die computers, servers en systemen kunnen infecteren. Zodra de malware het systeem heeft geïnfiltreerd, kan het onder meer worden ingezet om virussen te verspreiden, te spioneren of om als ‘afstandsbediening’ de systemen van een bedrijf over te nemen.

Welke soorten malware zijn er?

Er zijn verschillende soorten malware die cybercriminelen kunnen inzetten.

Zo zijn virussen de bekendste vorm van malware, omdat ze voornamelijk bij consumenten slachtoffers maken. Virussen kunnen zich zelfstandig verspreiden door kopieën te maken van zichzelf en infiltreren zo andere programma’s. Ook computerwormen zijn erg bekend omdat ze zo ontzettend veel voorkomen. Wormen vermenigvuldigen zichzelf nóg actiever dan virussen. Een worm hecht zich aan andere programma’s, zoals een e-mailprogramma om andere systemen te infiltreren.

Krijg je ineens een vreemd mailtje van een e-mailcontact met een download in de bijlage? Pas op, je hebt misschien met een computerworm te maken.

Met sommige malware worden voornamelijk consumenten getarget, andere malware wordt voornamelijk gebruikt om bedrijven mee aan te vallen. Dit zijn de soorten malware waar bedrijven voornamelijk mee te maken krijgen:

1. Ransomware

Ransomware of afpersingssoftware is speciaal ontworpen software die de toegang tot systemen of bestanden blokkeert. Om deze blokkade op te heffen, wordt er geld geëist bij de bedrijven die aangevallen werden.

Ransomware kan bijvoorbeeld klantenbestanden blokkeren, maar kan net zo goed de volledige server van een bedrijf onbereikbaar maken.

Om een voorbeeld te geven: in april 2021 was de kaasafdeling van de Albert Heijn ineens leeg. Een drama in Nederland! Het logistiek bedrijf dat dat de kaas leverde, kreeg te maken met ransomware. De magazijnen konden geen orders meer ontvangen en ook de software om te weten in welk pallet welke kaas lag werkte niet meer. Bovendien werd de planning van de vrachtwagens geblokkeerd. Elk onderdeel van het normale proces lag dus stil door ransomware.

Elk bedrijf werkt met systemen en datasets die, indien ze gegijzeld worden, de werking van het hele bedrijf kunnen stilleggen.

2. Spyware

Spyware is ook een sterk staaltje software, dat je bedrijf bespioneert zonder dat je je hiervan bewust bent. De data en informatie die hiermee verkregen wordt, wordt doorgestuurd naar de maker of naar derde partijen.

Spyware wordt in het algemeen ingezet voor commerciële doeleinden, denk aan het feit dat je ineens heel persoonlijke advertenties krijgt. Alhoewel spyware geen directe schade aanbrengt aan je computers/servers/systemen, kan spyware de prestaties en veiligheid aantasten, waardoor in de toekomst dezelfde of andere cybercriminelen sneller toegang krijgen tot alles wat je wil beschermen.

3. Trojan spyware of een Trojaans paard

Iedereen kent het verhaal wel van het Trojaans paard – hoe de Grieken Troje veroverden door middel van een list. De malware die gekend is als een Trojaans paard is geïnspireerd op dit verhaal: waar de inwoners van Troje dachten dat ze een onschuldig cadeau kregen, denken de personen die onwetend een Trojaans paard installeren dat ze een nuttig en veilig programma installeren.

Een gebruiker die een Trojaans paard installeert, weet over het algemeen niet dat hij of zij malware heeft geïnstalleerd, want het programma probeert volledig onzichtbaar te blijven terwijl het op de achtergrond functies uitvoert.

Zo kan een Trojaans paard:

- Dataverkeer van een computer volgen

- Informatie kopiëren en doorsturen

- Informatie wijzigen of verwijderen

- Software veranderen

- Nieuwe software (denk aan spy- of adware) installeren

- De computer laten crashen

- Creditcard- en bankgegevens verzamelen

- Een computer spammails laten versturen

Trojaanse paarden worden vaak verstuurd als e-mailbijlage (zoals .zip .exe en .vbs), maar kunnen evengoed verstopt zitten in downloads van websites.

4. Backdoor of trapdoor

Backdoor – nog zo’n Engels woord – betekent dat malware ervoor zorgt dat de ‘achterdeur’ open gaat staan, of dat een externe user toegang krijgt tot een computer, zonder dat de eigenaar van die computer dat doorheeft.

Zowel virussen, wormen en Trojaanse paarden kunnen backdoors installeren.

Hoe herken je een malware aanval?

Het kan best zijn dat je niet doorhebt dat je computer geïnfecteerd is met malware. Maar vaak zijn er toch enkele symptomen die je kunt herkennen:

- Je computer is ineens veel trager (omdat de malware je processor belast)

- Je computer valt ineens uit of crasht vaker

- Je programma’s crashen vaker

- Programma’s zijn ineens verdwenen

- Er worden nieuwe programma’s geïnstalleerd

- Je firewall is ineens uitgeschakeld

- Je krijgt veel reclame pop-ups

- Je hebt ineens een nieuwe zoekmachine of werkbalk in je browser

- Je bestanden zijn versleuteld

Dit zijn allemaal duidelijke symptomen van malware.

SQL-injection

Alsof er nog niet genoeg malware is, gebruiken cybercriminelen nog meer technieken om data te verzamelen en systemen te infiltreren.

Zo is SQL-injection een vaak gebruikte manier om de database achter een website te bereiken. Op de meeste websites zijn invoervelden te vinden, bijvoorbeeld in contactformulieren of formulieren waarmee (potentiële) klanten zich kunnen inschrijven voor de nieuwsbrief.

In zo’n tekstvak kan er uiteraard gewoon tekst worden ingevoerd, maar er kan ook code worden ingevoerd, zoals HTML of SQL. SQL is een code die wordt gebruikt om databases aan te sturen.

Een veilige webpagina checkt of de ingevoerde code via het tekstvak schadelijk kan zijn en blokkeert deze indien dit zo is. Maar als de beveiliging niet op orde is, kan een hacker via een kwaadwillende SQL-query toegang krijgen tot de database achter de website. Hiermee kan er toegang worden verkregen tot persoonlijke informatie van klanten en meer.

Het is belangrijk dat een website regelmatig wordt gescand om dit soort zwakke punten tegen te gaan. Een SQL attack is immers 100 procent te voorkomen door juiste programmacode.

Heb je hier nog nooit aandacht aan besteed? Dan kun je een demo van onze vulnerability scan aanvragen. Hierbij rapporteren we alle manieren waarop je bedrijf al dan niet de beveiliging kan verbeteren.

Deze vulnerability scan is bovendien super leerzaam, want je krijgt direct een goed beeld van je cybersecurity.

Phishing

Phishing is een heel bekende vorm van digitale oplichting, waarbij slachtoffers via e-mail, WhatsApp en sms naar een valse website worden gelokt die ontzettend goed lijkt op een vertrouwde website, zoals bijvoorbeeld de website van hun bank. Slachtoffers vullen dan hun gegevens in (zoals inloggegevens en creditcardinformatie), waarmee cybercriminelen dan aan de haal gaan.

Een ander veelvoorkomende phishing strategie is dat een fraudeur zich voordoet als iemand uit de naaste omgeving, die vraagt dat het slachtoffer geld overschrijft. Consumenten krijgen bijvoorbeeld een WhatsApp bericht van een familielid die zijn of haar mobiel is verloren (vandaar het andere nummer) en vraagt of het slachtoffer geld kan overschrijven. Bij consumenten is phishing over het algemeen niet ontzettend gericht; de e-mails en berichten worden op grote schaal uitgestuurd naar vele e-mailadressen en de cybercriminelen hopen dat enkele personen zich laten vangen.

Phishing bij bedrijven

Phishing is uiteraard ook een probleem voor bedrijven. Hierbij gaan cybercriminelen vaak gericht te werk: ze zoeken uit wie er werkt, om vervolgens zogenaamd vanuit de CEO of CFO aan een iemand van het financiële departement te vragen om een overschrijving uit te voeren. Zo kan er veel geld worden overgeschreven aan fraudeurs. Het is dus uiterst belangrijk dat elk bedrijf checks inbouwt: vanaf een bepaald bedrag moet een overschrijving altijd worden goedgekeurd door een tweede of derde persoon.

Natuurlijk worden bedrijven vaak ook getarget met phishing e-mails waarmee fraudeurs gegevens zoals inloggegevens, wachtwoorden, creditcardgegevens en pincodes proberen te ontfutselen.

DDoS aanvallen

DDoS, de afkorting van distributed-denial-of-service aanval, zijn cyberaanvallen waarbij wordt geprobeerd een computer, computernetwerk of dienst zo aan te vallen, waardoor klanten die computer, dat computernetwerk of die dienst niet meer kunnen bereiken. Het hoofddoel van een DDoS aanval is dus om aanvragen van reguliere gebruikers niet mogelijk te maken.

Een DDoS aanval wordt uitgevoerd door meerdere computers tegelijk. Meerdere personen kunnen hun acties coördineren – dit is bijvoorbeeld wat hackerscollectief Anonymous doet – , maar vaker wordt een botnet gebruikt. Deze software-robots kunnen bijvoorbeeld het doelsysteem met externe communicatieverzoeken overbelasten, waardoor deze erg traag wordt en de server kan overbelasten. Een neveneffect van DDoS aanvallen is dat legitieme gebruikers steeds een site refreshen omdat ze geen toegang krijgen, waardoor het effect van de DDoS attack onbedoeld wordt vergroot.

Cybercriminelen creëren vaak programma’s (flooders genoemd) om een computer, computernetwerk of dienst aan te vallen en te overspoelen met data.

Hoe breng je cybersecurity risico’s in kaart?

Nu je meer weet over het scala aan cybersecurityrisico’s, volgt natuurlijk de vraag hoe je precies ontdekt of jouw hardware, software en systemen goed beveiligd zijn en/of er grijze of onbeveiligde zones zijn. Gelukkig zijn er verschillende manieren om te testen hoe goed de cybersecurity van je bedrijf is.

Hoe goed kennen werknemers cybersecurity risico’s?

In de cybersecurity weet iedereen het: je kunt nog zó goed je systemen beveiligen, als werknemers niet opletten, zijn er kansen voor cybercriminelen. Eén verkeerde klik is soms al genoeg!

Daarom is het belangrijk dat werknemers het belang cybersecurity begrijpen én getraind worden op cybersecurity. Zo kan er bijvoorbeeld getraind worden op het herkennen van phishing e-mails met een phishing simulatie.

Wat is een phishing-simulatie?

Een phishing-simulatie is een e-mail van een cybersecurity partij die wordt gestuurd naar de werknemers van bedrijven om te testen hoeveel procent de e-mail spot als phishing en hoeveel procent op de bijlage/link klikt. Idealiter klikt niemand op de phishing-simulatie, want bij een echte phishing-mail is slechts één klik genoeg voor cybercriminelen om toegang te krijgen tot systemen, data en meer. Met een phishing-simulatie krijgt een bedrijf beter inzicht in de cybersecurityvan het bedrijf én het kennisniveau rondom security awareness.

Een phishing-simulatie is geen vage e-mail in slecht Engels die van een kilometer ver te spotten is. Nee, dit kunnen heel geloofwaardige e-mails zijn van bijvoorbeeld de Belastingdienst of Google Drive, zie het voorbeeld hieronder. Zou jij zien dat dit een phishing-e-mail is?

De afbeelding hierboven is één van onze eigen, gratis phishing-simulaties. Ben je benieuwd hoe vatbaar jouw organisatie is? Dan bieden we een gratis nulmeting aan. Wij sturen alle werknemers een geloofwaardige phishing-simulatie en rapporteren nadien hoe (on)veilig je gegevens zijn.

Hoe goed zijn de processen ingericht voor cybersecurity?

Niet alleen de werknemers moeten op de hoogte zijn van cybersecurity, ook de processen van een organisatie moeten zo ingericht zijn dat er geen grijze zones zijn die cybercriminelen kunnen misbruiken.

Hoe veilig de processen zijn ingericht en hoe goed de data van een bedrijf is beveiligd, wordt gecheckt tijdens een cybersecurity audit. Er wordt met een objectieve blik gekeken naar onderdelen van een organisatie, zoals de beveiliging van datacenters en databases.

Het is ontzettend belangrijk dat de processen van een organisatie goed zijn ingericht, waardoor de data van een bedrijf te allen tijde goed beveiligd is. Zo mag bepaalde data (denk aan cv’s) maar een korte tijd worden bewaard, terwijl andere data maar door werknemers met een bepaalde clearance mag worden bekeken.

Een cybersecurity audit is belangrijk om in orde te zijn met wetgeving & frameworks (zoals AVG, ISO of ISAE). Uiteraard is een audit ook handig om regelmatig de omgeving van je organisatie te testen. Daarnaast kunnen bedrijven ook hoge boetes krijgen als er data lekt en blijkt dat deze data niet goed beveiligd was. Daarvoor werd immers de Algemene verordening gegevensbescherming (AVG) in het leven geroepen. Organisaties die de AVG overtreden, kunnen een boete van maximaal 20 miljoen euro of 4% van hun wereldwijde jaaromzet krijgen. Reden genoeg om de processen lekvrij in te richten!

Geen enkel bedrijf wil in het nieuws komen omdat er een hoge boete moet worden betaald na een datalek. Zorg er dus voor dat er regelmatig een cybersecurity audit komt – door een externe partij – die heel kritisch kan kijken naar alle processen van een organisatie.

Een cybersecurity audit gebeurt door cybersecurity professionals, dit is dus een ‘menselijke check’.

Hoe goed is de techniek van een bedrijf ingericht voor cybersecurity?

Professionals kunnen veel grijze zones ontdekken aan de hand van een gestructureerde vragenlijst, maar computers ontdekken vaak nóg meer problemen.

Vulnerability scan

Met een vulnerability scan wordt gecheckt welke valkuilen er zijn in de netwerkbeveiliging. Netwerkbeveiliging is als een race: als er ergens problemen zijn, moet jij ze eerder vinden dan cybercriminelen en deze problemen natuurlijk tijdig kunnen elimineren.

Tijdens een vulnerability scan wordt het hele netwerk van een bedrijf gescand, zowel de externe als interne network security.

Bij Surelock hebben we ons gespecialiseerd in het duidelijker maken van de vulnerability scans. Bij de meeste bedrijven die hun techniek laten scannen, zijn de resultaten van zo’n scan vrij hard: ze ontvangen een waslijst aan werkpunten. Wij weten uit ervaring dat zo’n lijst er vaak voor zorgt dat het onduidelijk is welke punten het eerst aandacht nodig hebben. Een netwerk vulnerability scan geeft bovendien enkel aan waar het mis gaat en geeft geen oplossing voor de gevonden fouten.

Surelock pakt een vulnerability scan nét iets anders aan dan andere bedrijven in deze markt. Wij zorgen er immers voor dat alle punten van de waslijst in een dashboard worden gegoten. Daar stopt het niet: dit dashboard geeft scores aan elk werkpunt, gebaseerd op het risico dat deze zwakke punten vormen, doordat aanvallers actief op zoek zijn naar deze zwakke punten. Op deze manier kan elk bedrijf snel de werkpunten opdelen tussen kritische punten die asap moeten worden opgelost en punten die iets minder prioriteit hebben.

Benieuwd wat de kwetsbaarheden van jouw organisatie zijn? Vraag dan gerust een eenmalige gratis vulnerability scan aan die de buitenkant van jouw netwerk en omgeving scant. Deze scan is ontzettend leerzaam én 88% van onze klanten realiseert direct betere prioriteiten!

Hoe gaat een vulnerability scan van Surelock in zijn werk?

Een IT netwerk van een bedrijf bestaat uit vele componenten. Denk hierbij aan de servers, werkstations en printers waar de medewerkers mee werken. Daarnaast zijn er veel componenten aanwezig die niet direct zichtbaar zijn en niet door medewerkers worden gebruikt. Denk hierbij aan routers, switches, een firewall en webservers.

Al deze ‘devices’ zijn verbonden met het IT netwerk en bevatten software, zoals een operating system of firmware. Deze software dient met een vaste regelmaat gecontroleerd te worden op veiligheid, zodat de laatste updates geïnstalleerd kunnen worden. Apparaten die niet geüpdatet worden vormen een beveiligingsrisico voor de organisatie.

Een aanvaller kan door middel van een bekende kwetsbaarheid toegang krijgen tot het apparaat en daarmee tot het bedrijfsnetwerk. Met die toegang is het mogelijk om de aanval verder uit te breiden, bijvoorbeeld door ‘als insider’ toegang te krijgen tot vertrouwelijke informatie, of om netwerkverkeer af te luisteren. Daarom is het belangrijk om de gebruikersapparaten, zoals laptops, desktops, tablets en smartphones vaak te updaten. Ook alle apparatuur die niet direct zichtbaar is maar wel aangesloten is op het netwerk van de organisatie goed te beveiligen, mag ook niet worden vergeten.

Stap 1 van de vulnerability scan: de discovery scan

De eerste stap van de vulnerability scan van Surelock is dus het uitvoeren van een discovery scan. Deze discovery scan maakt een inventarisatie van alle apparatuur die aan het netwerk gekoppeld is. De discovery scan levert vaak leerzame informatie op, omdat in veel organisaties geen volledig beeld is van alle apparatuur die aanwezig is op het netwerk. Denk bijvoorbeeld aan een alarmsysteem of telefooncentrale, of een access point die door een medewerker is geplaatst zonder IT te informeren. Deze onbekende systemen noemt met ook wel ‘shadow IT’.

Stap 2 van de vulnerability scan: het vulnerability management systeem

Na de discovery scan bevat het vulnerability management systeem een volledig overzicht van alle apparaten en dit overzicht wordt met iedere nieuwe discovery scan automatisch geüpdatet, zodat nieuwe apparatuur gemeld wordt bij de IT beheerder en deze het beheer kan controleren.

Stap 3 van de vulnerability scan: de kwetsbaarhedenscans

Nadat de Discovery heeft plaatsgevonden en alle apparatuur geïdentificeerd is, wordt het mogelijk om het netwerk te segmenteren voor de kwetsbaarhedenscans. Dit segmenteren is belangrijk omdat verschillende netwerksegmenten ook een verschillende aanpak nodig hebben.

Typische segmentaties zijn:

- Onderscheid maken op locatie,

- Onderscheid maken in type besturingssysteem,

- Onderscheid maken in passief of actieve netwerkcomponenten,

- Onderscheid maken in beheerders verantwoordelijkheid,

- Onderscheid op basis van bedrijfsbelang / continuïteitsoogpunt.

Wanneer de segmentatie is ingedeeld in de vulnerability management tool, worden er filters toegepast zodat bij nieuwe discovery scan gevonden apparaten direct in het juiste segment worden toegepast. Bijvoorbeeld een nieuw ontdekte Windows laptop, wordt direct in de ‘map’ Windows toegevoegd en de beheerder krijgt hier een signaal van. Ook kan het systeem niet-herkende apparaten aangeven.

Het bepalen van scanfrequenties

Met alle apparaten en toewijzingen op de juiste plek is de volgende stap om scanfrequenties te bepalen. Hierbij wordt ook rekening gehouden met de patch frequentie; hoe vaak wordt door de leverancier een update uitgebracht op dit type systeem. Zo zal een Linux server vaker updates nodig hebben dan een netwerk switch. De scanfrequenties bepalen hoe vaak de scanner een geselecteerde groep zal scannen, hoe lang de scan daar over mag doen en op welk tijdstip dat mag plaatsvinden.

Op die manier houden wij rekening met:

- Systeembelasting (scannen kost CPU tijd van het systeem),

- Netwerkbelasting (scannen kost bandbreedte),

- Scanconsumptie (scannen kost geld, hiermee worden de kosten van het scannen geminimaliseerd)

De scanner van Surelock heeft een unieke eigenschap om een scan-register aan te leggen van iedere scan. Daarmee blijft een maand lang een overzicht behouden van alle gevonden systemen en software binnen de scan.

Wanneer nieuwe kwetsbaarheden bekend worden, gaat de scanner eerst in dit scan-register terugkijken en kan direct gemeld worden of dit probleem mogelijk aanwezig is, zonder dat alle systemen eerst volledig gescand dienen te worden.

Vraag een Vulnerability scan aan?Pentest

Ook met een pentest kan de techniek van een bedrijf en de zwakke punten in kaart worden gebracht. Een pentest (oftewel een penetratietest) geeft inzicht op de de risico’s en kwetsbaarheden van een IT-omgeving.Het verschil tussen een pentest en een vulnerability scan is dat een scan aangeeft waar de zwaktes liggen en dan stopt. Bij een pentest worden deze zwaktes ook getest door de ethische hackers.

Door middel van geautomatiseerde tools proberen ethical hackers om – na toestemming van het bedrijf – toegang te krijgen tot systemen en/of informatie aan de hand van eerder gevonden zwaktes.

Er zijn drie soorten pentests die de technische beveiligingsrisico’s van een IT-infrastructuur, website of (mobiele) app in kaart te brengen.

- Black Box pentest: bij een Black Box pentest verstrekt de opdrachtgever vooraf geen informatie aan de ethical hackers. Met andere woorden: zij gaan de systemen (website, IT-infrastructuur, mobiele apps, API-koppelingen) aanvallen zoals echte hackers dit zouden doen, op zoek naar kwetsbaarheden die kunnen worden uitgebuit. Middels open bronnen onderzoek (OSINT) wordt de omgeving van de opdrachtgever van binnen en van buiten in kaart gebracht.

- Grey Box pentest: een Grey Box-tester heeft voor de test het toegang- en kennisniveau van een gebruiker, mogelijk met verhoogde bevoegdheden op een systeem. Zo krijgt de tekster ook allerlei ontwerpdocumentatie voor een netwerk. Deze wordt gebruikt om vanaf het begin te richten op de systemen met het grootste risico en de grootste waarde, in plaats van tijd te besteden aan het zelf te moeten bepalen welke systemen de grootste risico’s bevatten. Het doel van Grey Box pentesting is dus om een meer gerichte en efficiënte beoordeling van de beveiliging van een netwerk te bieden dan een Black Box beoordeling. Vaak krijgt een Grey Box pentester ook een intern account op het systeem. Dit maakt het ook mogelijk om de beveiliging binnen de geharde perimeter te testen en een aanvaller te simuleren die een langdurige toegang tot het netwerk heeft.

- White Box pentest: bij een White Box pentest – ook soms Crystal Box genoemd – geeft de opdrachtgever de ethical hackers al veel informatie over het bedrijf, denk aan de source code, functionaliteitenlijst, rollen/rechten matrix en de gedefinieerde scope. Zo kunnen de ethical hackers veel gerichter op zoek gaan naar de zwakke punten van de IT-infrastructuur, website, (mobiele) apps en meer.

Test je bedrijf met behulp van een pentest

- Ontvang gratis een pentest voorstel op maat

- Surelock is ISO27001 gecertificeerd en lid van Cyberveilig Nederland

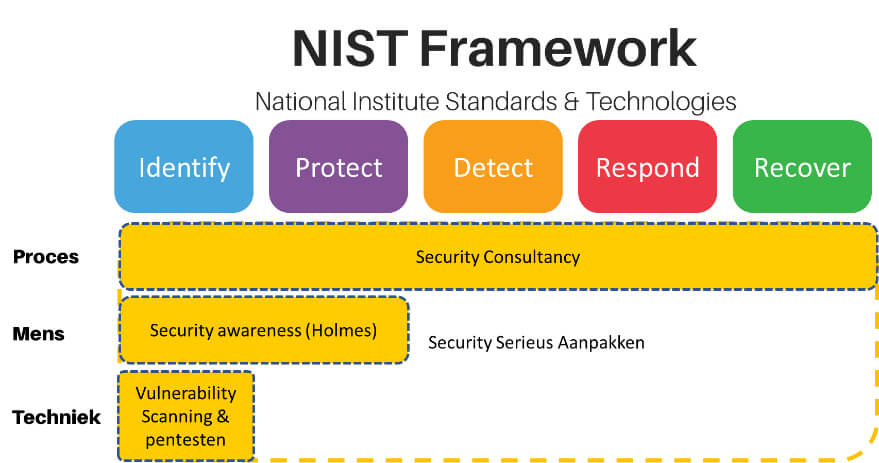

NIST framework

Ook met het NIST framework kan er gekeken worden naar de technische cybersecurtiy van een bedrijf. NIST staat voor US National Institute of Standards and Technology en is dus een Amerikaans framework.

Het NIST framework bestaat uit 5 ‘core functies’:

- Identify: organisaties moeten inzicht krijgen in hun omgeving. Enkel zo kan een organisatie begrijpen welke risico’s er zijn en welk beleid er moet worden uitgevoerd om deze risico’s te minimaliseren.

- Protect: organisaties moeten safeguards ontwikkelen en implementeren om mogelijke cybersecurity risico’s tegen te gaan. Met andere woorden: een organisatie moet de focus leggen op bewustmaking bij werknemers, maar evengoed processen opzetten om de gegevens te beveiligen en beschermende technologieën implementeren.

- Detect: organisaties moeten passende maatregelen nemen om cybersecurity problemen snel te kunnen detecteren. Dit houdt in dat organisaties oplossingen moeten gebruiken die afwijkende activiteiten en andere bedreigingen kunnen detecteren. Door deze continue monitoring kan er worden geanticipeerd op een .

- Respond: mocht zich een cyberincident voordoen, dan moeten organisaties weten hoe ze hiermee omgaan. Er is een response plan nodig, er moet data worden verzameld over het cyberincident en de geleerde lessen moeten worden gebruikt in nieuwe safeguards.

- Recover: organisaties moeten na een cyberincident snel werken aan het herstellen van de services die werden aangetast tijdens het incident. Samen met externe partijen moet het herstelplan worden uitgevoerd én de geleerde lessen moeten worden opgenomen in de geactualiseerde herstelstrategie.

Wat zijn de gevolgen van slechte cybersecurity?

We hebben het natuurlijk in dit artikel even gehad over de soorten van cybercrime en hoe bedrijven hun systemen kunnen analyseren om zwakke punten te vinden. Dan volgt natuurlijk de volgende grote vraag: “wat zijn nu precies de gevolgen van cybercrime?”.

Wel, de gevolgen van cybercrime zijn afhankelijk van het soort van cybercrime waarmee een bedrijf te maken krijgt, maar ze kunnen voor enorm veel schade zorgen. Monetaire schade, schade aan het imago van een bedrijf én schade voor de klanten van een bedrijf.

Het kan voor kosten zorgen

Er zijn verschillende kosten: zo kan een bedrijf geld verliezen door digitale financiële fraude, waarbij er geld wordt overgeschreven naar een account van een crimineel. Ook diefstal van intellectuele eigendommen kan een flinke duit kosten.

Daarnaast kan het ook dat een bedrijf ook geld moeten betalen aan hackers die met ransomware systemen en bestanden versleutelen én moet een bedrijf daarna kosten maken om hun cybersecurity weer op te lappen. Tijdens de periode dat een website of webshop wordt ‘platgelegd’, wordt er natuurlijk ook geen geld verdiend, wat voor een indirect omzetverlies kan zorgen.

De kosten worden ook ieder jaar meer en meer – een duidelijk teken dat het belang van cybersecurity niet mag worden onderschat. Om een idee te geven: uit een onderzoek van Forrester bij 5600 bedrijven wereldwijd, bleek dat er 1.6 miljard euro gezamenlijke schade was door cyberincidenten, zoals malware en ransomware. Dat was ongeveer 540 miljoen meer dan het voorgaande jaar.

Uit datzelfde onderzoek bleek dat een ransomware-incident gemiddeld 827 000 euro kost. Een virus is ‘goedkoper’: slechts 438 000 euro. Hoe dan ook, dit zijn gigantische sommen die geen enkel bedrijf wil betalen.

En als bij een bedrijf de data gecompromitteerd is, dan moet het bedrijf ook direct een melding doen bij de Autoriteit Persoonsgegevens (AP). Wordt dit niet correct gedaan, kan het bedrijf ook nog een AVG-boete ontvangen.

Het kan imagoschade opleveren

Bij een cyberincident gaat bijna altijd imagoschade mee gepaard. Soms zijn de hackers daar ook op uit – bijvoorbeeld door bedrijfsgegevens te misbruiken voor identiteitsfraude of gegevens van leveranciers misbruiken.

Ook als een bedrijf in het nieuws komt door een hack, is dat uiterst slecht voor het imago van dat bedrijf.

Hoe kan je cybersecurity binnen jouw organisatie verbeteren?

Money, money, money … als iemand je zegt dat cybersecurity een stevige duit kost, dan weet je nu dat het antwoord is “Ja, maar een cyberincident nog meer!”. Goede cybersecurity is dus elke cent waard.

Om de cybersecurity binnen jouw organisatie te verbeteren, is het belangrijk om verschillende stappen te zetten. Laten we beginnen met security awareness.

- Security awareness bij de medewerkers

Eerder in dit artikel gaven we aan dat mensen de meest onvoorspelbare factor zijn in het hele cybersecurityproces. Je kunt je IT-infrastructuur nog zó goed beveiligen, als werknemers geen kennis hebben van cybersecurity, gaat het vroeg of laat fout.

Iemand klikt een phishing e-mail open, een andere persoon downloadt een grote dataset, zet die op een USB-stick en laat deze slingeren … zelfs zonder kwaadwillig opzet, kan een bedrijf in de problemen komen.

Daarom is awareness training voor medewerkers ontzettend belangrijk. Er zijn veel aanbieders van security awareness trainingen die video’s op maat aanbieden, waarin wordt geleerd over de GDPR en cybersecurity. Er wordt besproken wat de actuele gevaren zijn en wat de nadelen voor een bedrijf kunnen zijn als er niet genoeg focus is op cybersecurity.

Surelock biedt twee soorten trainingen aan: fysieke training én online training. Wij kunnen makkelijk op kantoor komen, maar evengoed via een online meeting onze kennis doorgeven. Daarnaast hebben we een online platform met een scala aan kennisvideo’s over onderwerpen zoals CEO fraudeurs, wifi hotspots, etc. De video’s duren slechts enkele minuten, zodat de kijkers niet afgeleid worden.

- Doorlopende vulnerability scanning

Eerder in dit artikel spraken we al over vulnerability scanning. Dit kun je ook eenmalig gratis – en geheel vrijblijvend – bij Surelock aanvragen, via de button hieronder.

Maar om écht goed beveiligd te zijn als bedrijf, is het belangrijk dat alle systemen doorlopend gemonitord en gescand worden. Zo worden zwakke punten snel gedetecteerd en ongewild bezoek buitengesloten. Bij Surelock zitten we graag met je samen om een jaarplan te maken qua externe netwerkscans, interne netwerkscans, cloud scans en wifi scans om zo de cybersecurity van je bedrijf te optimaliseren.

Conclusie

Anno 2024 kun je niet om cybersecurity heen. Als bedrijf moet je verregaande stappen zetten om alle systemen en data te beveiligen. Het is niet genoeg om te reageren als er iets gebeurt, nee, er moet proactief worden gecheckt én werknemers moeten opgeleid worden om de gevaren te herkennen.

Om een zin van eerder in dit artikel te herhalen: zonder een goed cybersecurityplan is niet de vraag óf jouw bedrijf in de problemen komt, maar wanneer.

Laat het niet zo ver komen en focus op je cybersecurity. Zoek hiervoor een goede partner – wij staan alvast klaar om te helpen.

Ga aan de slag met de cybersecurity van jouw organisatie?

- Ontvang gratis een voorstel op maat

- Surelock is ISO27001 gecertificeerd en lid van Cyberveilig Nederland

Geschreven door: Stefan Schepers

Veel gestelde vragen

Hoe gaat een vulnerability scan in zijn werk?

Een IT netwerk van een bedrijf bestaat uit vele componenten. Denk hierbij aan de servers, werkstations en printers waar de medewerkers mee werken. Daarnaast zijn er veel componenten aanwezig die niet direct zichtbaar zijn en niet door medewerkers worden gebruikt. Denk hierbij aan routers, switches, een firewall en webservers.

Al deze ‘devices’ zijn verbonden met het IT netwerk en bevatten software, zoals een operating system of firmware. Deze software dient met een vaste regelmaat gecontroleerd te worden op veiligheid, zodat de laatste updates geïnstalleerd kunnen worden. Apparaten die niet geüpdatet worden vormen een beveiligingsrisico voor de organisatie.

Een aanvaller kan door middel van een bekende kwetsbaarheid toegang krijgen tot het apparaat en daarmee tot het bedrijfsnetwerk. Met die toegang is het mogelijk om de aanval verder uit te breiden, bijvoorbeeld door ‘als insider’ toegang te krijgen tot vertrouwelijke informatie, of om netwerkverkeer af te luisteren. Daarom is het belangrijk om de gebruikersapparaten, zoals laptops, desktops, tablets en smartphones vaak te updaten. Ook alle apparatuur die niet direct zichtbaar is maar wel aangesloten is op het netwerk van de organisatie goed te beveiligen, mag ook niet worden vergeten.

Hoe goed is de techniek van een bedrijf ingericht voor cybersecurity?

Wat is een phishing-simulatie?

Een phishing-simulatie is geen vage e-mail in slecht Engels die van een kilometer ver te spotten is. Nee, dit kunnen heel geloofwaardige e-mails zijn van bijvoorbeeld de Belastingdienst of Google Drive, zie het voorbeeld hieronder. Zou jij zien dat dit een phishing-e-mail is?

Hoe goed kennen werknemers cybersecurity risico’s?

Daarom is het belangrijk dat medewerkers het belang van cybersecurity begrijpen en cybersecuritytraining krijgen. Een training om phishing-e-mails te identificeren kan bijvoorbeeld worden gegeven door middel van een phishing-simulatie.

Hoe goed zijn de processen ingericht voor cybersecurity?

Hoe veilig de processen zijn ingericht en hoe goed de data van een bedrijf is beveiligd, wordt gecheckt tijdens een cybersecurity audit. Er wordt met een objectieve blik gekeken naar onderdelen van een organisatie, zoals de beveiliging van datacenters en databases.

Het is ontzettend belangrijk dat de processen van een organisatie goed zijn ingericht, waardoor de data van een bedrijf te allen tijde goed beveiligd is. Zo mag bepaalde data (denk aan cv’s) maar een korte tijd worden bewaard, terwijl andere data maar door werknemers met een bepaalde clearance mag worden bekeken.

Een cybersecurity audit is belangrijk om in orde te zijn met wetgeving & frameworks (zoals AVG, ISO of ISAE). Uiteraard is een audit ook handig om regelmatig de omgeving van je organisatie te testen. Daarnaast kunnen bedrijven ook hoge boetes krijgen als er data lekt en blijkt dat deze data niet goed beveiligd was. Daarvoor werd immers de Algemene verordening gegevensbescherming (AVG) in het leven geroepen. Organisaties die de AVG overtreden, kunnen een boete van maximaal 20 miljoen euro of 4% van hun wereldwijde jaaromzet krijgen. Reden genoeg om de processen lekvrij in te richten!

Geen enkel bedrijf wil in het nieuws komen omdat er een hoge boete moet worden betaald na een datalek. Zorg er dus voor dat er regelmatig een cybersecurity audit komt – door een externe partij – die heel kritisch kan kijken naar alle processen van een organisatie.

Een cybersecurity audit gebeurt door cybersecurity professionals, dit is dus een ‘menselijke check’.

Hoe herken je een malware aanval?

Je computer is ineens veel trager (omdat de malware je processor belast)

Je computer valt ineens uit of crasht vaker

Je programma’s crashen vaker

Programma’s zijn ineens verdwenen

Er worden nieuwe programma’s geïnstalleerd

Je firewall is ineens uitgeschakeld

Je krijgt veel reclame pop-ups

Je hebt ineens een nieuwe zoekmachine of werkbalk in je browser

Je bestanden zijn versleuteld

Dit zijn allemaal duidelijke symptomen van malware.

Waarom is cybersecurity belangrijk? (2024)

Cybercriminaliteit is ook geen ‘klein’ probleem: volgens een rapport van RiskBased Security bleek dat er wereldwijd in de eerste negen maanden van het jaar 2019 7.9 miljard dossiers met persoonsgegevens openbaar werden na een datalek. Om je een beeld te geven: in slechts negen maanden was dat meer dan dubbel (112%) zoveel als dezelfde periode in 2018.

In andere woorden: de omvang van cybercriminaliteit blijft toenemen, jaar na jaar. Zonder een goed cybersecurity plan is niet de vraag óf jouw bedrijf in de problemen komt, maar wanneer.

Hoe groot is de kans op een datalek?

1. Persoonlijke gegevens verzenden of doorgeven aan de verkeerde ontvanger (47%);

2. Gegevensdrager kwijt (14%);

3. Verloren of geopende teruggestuurde e-mail (9%);

4. Per ongeluk vrijgeven of weergeven van persoonlijke gegevens (9%)