In dit artikel

- Wat is een pentest?

- Hoe werkt een pentesten

- Welke soorten pentesten zijn er?

- Wat kost een pentest?

- Wat is het verschil tussen een Vulnerability scan en een pentest?

- Wat is een pentest rapport en hoe ziet een pentest rapport eruit?

- Hoe leer je pentesten?

- 6 tools die tijdens pentesten gebruikt kunnen worden

- Waarom pentesten?

Met onze jarenlange ervaring in pentesten weten wij precies wat er allemaal bij een pentest komt kijken. Ben je een particulier en wil je meer informatie over het onderwerp pentesten? Dan raden wij je aan om eens te kijken bij het ncsc.

In dit artikel leggen we je alles uit over pentesten.

Vraag direct een offerte aan om je organisatie te pentestenWat is pentesten?

Pentesten is een ander woord voor ‘penetratietest’. Tijdens het pentesten kruipt een ethische hacker in de huid van een cybercrimineel en probeert op deze manier binnen te dringen tot de site, applicatie of IT-systemen van een organisatie.

Het doel van pentesten is het achterhalen van risico’s en zwakheden binnen de geteste omgeving. Na het uitvoeren van de pentesten kun je met gerichte actiepunten deze IT-kwetsbaarheden oplossen.

Hoe werkt pentesten?

Door een combinatie van geautomatiseerde tooling en creativiteit proberen de hackers toegang te krijgen tot de systemen. Dit betekent dus eigenlijk dat zowel tools als software worden gebruikt. Maar ook handmatige aanvalstechnieken. Dit binnen dringen is mogelijk wanneer er zwaktes of kwetsbaarheden te vinden zijn.

Maar zo’n test mag natuurlijk niet zonder toestemming, dit vormt namelijk het belangrijkste verschil tussen een ethische hacker en een cybercrimineel. Pentesten vinden dan ook altijd plaats in opdracht en met toestemming van de eigenaren van de systemen die getest worden.

Na het uitvoeren van pentesten, worden de bevindingen door middel van een rapport en een toelichting met de opdrachtgever gedeeld. In dit rapport worden de gevonden kwetsbaarheden nauwkeurig beschreven, en door middel van CVSS gerangschikt en worden er adviezen gegeven waarmee de kwetsbaarheden verholpen kunnen worden.

Van CVE tot CVSS

Een CVE staat voor Common Vulnerabilities and Exposures. CVE is een databank met informatie over kwetsbaarheden in IT-systemen en netwerken.

CVSS is Common Vulnerability Scoring System. CVSS wordt gebruikt om een score te geven aan een zwakke plek in software. Hoe hoger de score, hoe groter het risico. Een organisatie kan deze score gebruiken om te bepalen welke risico’s het grootst zijn.

Wanneer een IT-systeem een kwetsbaarheid heeft wordt deze beschreven als CVE en om meer duidelijkheid te geven wordt er een score aan gehangen de CVSS. Middels het uitvoeren van pentesten kan het zijn dat je in je eindrapport verschillende cve’s ziet staan met een CVSS.

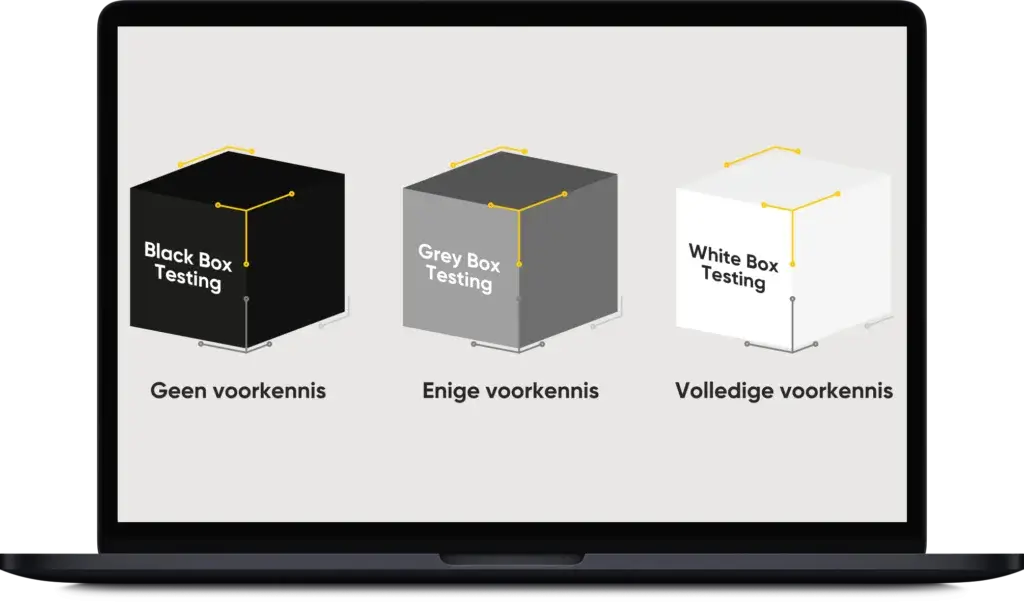

Welke soorten pentesten zijn er?

Surelock levert voor elke opdracht een plan op maat. Voor elke organisatie is een andere werkwijze gewenst. Surelock hanteert drie soorten pentesten die de technische beveiligingsrisico’s van een IT-infrastructuur, website of (mobiele) app in kaart kunnen brengen.

Black Box pentesten

Tijdens een Black Box pentest geeft de opdrachtgever geen informatie aan de ethische hackers. Middels open bronnen onderzoek (OSINT) wordt de omgeving van de opdrachtgever van binnen en buiten in kaart gebracht ter voorbereiding op de pentesten. Hierdoor kan de meest realistische hack worden nagebootst. Met als doel om kwetsbaarheden te vinden die kunnen worden uitgebuit.

Grey Box pentesten

Een Grey Box pentester heeft voor de test het toegang- en kennisniveau van een gebruiker, met verhoogde bevoegdheden binnen de systemen bij de opdrachtgever. Deze aanpak zorgt ervoor dat er bepaalde targets gekozen kunnen worden. In plaats van tijd te besteden aan het zelf bepalen welke systemen de grootste risico’s bevatten. Het voordeel van Grey Box pentest, is dat het een gerichte en efficiënte beoordeling van de beveiliging van een netwerk te biedt.

Vaak krijgt een Grey Box pentester ook een intern account binnen het systeem. Dit maakt het ook mogelijk om de beveiliging binnen de beveiligde omgeving te testen en een aanvaller die een langdurige toegang tot het netwerk heeft te simuleren.

White Box pentesten

Met een White Box pentest – ook wel Crystal Box genoemd – geeft de opdrachtgever de ethische hackers informatie over de organisatie. Denk aan de software source code, functionaliteitenlijst, rollen/rechten matrix en de gedefinieerde scope. Hierdoor kunnen de ethische hackers tijdens het pentesten veel gerichter op zoek naar de risico’s van de IT-infrastructuur, website, apps en meer. Dit resulteert in een beter inzicht van je interne omgeving.

Wat kost pentesten?

Over het algemeen kosten pentesten enkele duizenden euro’s en is afhankelijk van de hoeveelheid werk die verricht moet worden volgens de opdrachtgever. Deze werkzaamheden worden vooraf overeengekomen in een zogenaamd ‘scope’ document. Dit document beschrijft wat de aanleiding is voor uit uitvoeren van de pentesten, welke aandachtspunten belangrijk zijn voor de opdrachtgever, wat de overeengekomen tijdsduur is en op welke manier er achteraf verslaglegging en overleg zal zijn.

Bij Surelock worden er vanaf € 5135,- (ex. Btw) pentesten uitgevoerd. Deze prijs varieert op basis van de scope, complexiteit, omvang en wensen van de opdrachtgever. Benieuwd naar de mogelijkheden? Vraag een gesprek met een van onze adviseurs aan.

Waarom niet pentesten met een tool?

Kan het uitvoeren van pentesten niet veel sneller met een tool? Deze vraag komt vaak naar voren bij Surelock. Te begrijpen, wanneer je het woord pentesten intypt in Google krijg je bij de advertenties al meerdere tools die aangeven te kunnen pentesten. De tools worden verkocht als pentesten aan organisaties. Echter blijken de tools in werkelijkheid gewoon een tool te zijn. Beiden bieden waarde en geven inzicht in de kwetsbaarheden. Maar bij pentesten is het mensenwerk en geen automatische scan.

Wat is het verschil tussen een vulnerabilityscanning en pentesten?

Een vulnerability scan is een geautomatiseerde procedure die risico’s en zwaktes van jou organisatie in kaart brengt. Daardoor beperkt een vulnerability scan zich tot bekende beveiligingsfouten, je kan immers niet constateren wat je nog niet weet.

Pentesten en vulnerability scans worden beide uitgevoerd om kwetsbaarheden van je organisatie in kaart te brengen. Echter zijn er een paar verschillen. Een vulnerability scan is een test dat naar potentiële kwetsbaarheden zoekt en rapporteert. Tijdens het pentesten worden er, naast geautomatiseerde tools, ook handmatige tools gebruikt. Pentesten is een praktijkonderzoek dat uitgevoerd wordt door een persoon, om zwakke punten op te zoeken en uit te buiten. Hierdoor vergt pentesten meer tijd en budget in tegenstelling tot een vulnerability scan. Pentesten is altijd mensenwerk en vergt een goede voorbereiding.

Een vulnerability scan is een goede start in de kwetsbaarheden van je organisatie en pentesten is een logisch gevolg voor meer details aan te brengen. Kort samengevat gaat een vulnerability scan in de breedte en pentesten in de diepte.

Pentesten is meer dan alleen maar naar kwetsbaarheden scannen

Pentesten is veel meer dan alleen maar scannen. Een voorbeeld: een scan tool die geautomatiseerd een netwerk bekijkt en zoekt naar bekende kwetsbaarheden zorgt ervoor dat je snel inzicht krijgt in de kwetsbaarheden die er zijn. In veel gevallen kun je databases als MITRE ATT&CK gebruiken om aan te tonen waar een kwetsbaarheid zich kan bevinden.

Ook toont deze vulnerability scan wat de impact kan zijn als je de IT-kwetsbaarheid niet snel dicht. Tijdens het pentesten kijken wij verder dan dit, naar de zaken die een scanner niet kan zien. Denk bijvoorbeeld aan back-up bestanden die niet betrouwbaar blijken te zijn of hardware op een netwerk waar werkelijk de hele organisatie in kan. Hier vind je mogelijk documenten die je niet zou willen delen met de gehele organisatie, zoals persoonsgegevens, klant gegevens of financiële data.

Vraag direct een offerte aan je organisatie te pentesten

Wat is een pentest rapport?

De pentesten die wij uitvoeren zijn altijd op maat gemaakt. Wij luisteren naar de organisatie en voeren de pentesten uit volgens de afspraken die we maken tijdens het introductiegesprek. Logisch en overzichtelijk. Zo is het ook met de pentest rapport dat we maken.

Bij Surelock geven wij altijd een duidelijk overzicht van de bevindingen. Wat hebben we gevonden en waarom vinden we dat we deze bevinding moeten prioriteren als “Hoog”, “Laag” of “Kritiek”. Enkel een zogenaamde CVSS vinden wij niet genoeg. Je moet immers als beslissingsmaker ook begrijpen wat er in het eindrapport moet staat en wat de impact is als een bevinding niet opgelost wordt.

Wij leveren een leesbaar rapport op.

Naast het overzicht met de bevindingen bespreken wij de meest kritieke bevindingen in een managementsamenvatting. Dat doen we in ‘Jip-en-Janneketaal’ met zo min mogelijk technische moeilijkheden. Zo kan iedereen er ook echt iets van vinden zonder dat je een achtergrond in de ICT hoeft te hebben of het systeem dat getest is door en door kent. Je weet dus direct waar je aan toe bent met je organisatie.

Wanneer kwetsbaarheden een direct gevaar kunnen opleveren, nemen wij direct contact op.

Misschien ook goed om te weten: mochten we op direct gevaar stuiten tijdens het pentesten dan wachten we niet tot het rapport met het melden hiervan. Dit doen wij meteen tijdens het uitvoeren van de pentesten.

Geen zorgen, de technische informatie krijg je ook

Natuurlijk gaan we in op de bevindingen van de pentesten. Die lichten we juist wél technisch toe. Dat is nodig, want zo weet een ontwikkelaar of een IT-beheerder precies wat hem of haar te doen staat. De bevindingen die we doen beschrijven we, geven een op maat gemaakt advies, beschrijven hoe we de bevinding hebben gevonden (het bewijsmateriaal) en laten we zien hoe dit door de ontwikkelaar of IT-beheerder nagebootst kan worden. Natuurlijk vullen wij dit aan met screenshots of een demo wanneer dit nodig is.

Conclusie je krijgt een compleet rapport

Goed om te weten: alle ruwe feiten en data van de pentesten zijn eigendom van de organisatie. Dus wanneer we een kwetsbare service aantonen, nemen we deze mee in de bevindingenlijst. Maar ook alle andere services en poorten nemen we mee in de rapport. Zo krijgt de opdrachtgever een compleet rapport van de pentesten.

Hoe leer je pentesten?

Simpel oefenen, oefenen en nog eens oefenen. Voor het worden van een pentester heb je veel ervaring nodig met de tools en moet je de data uit de tools kunnen koppelen aan de IT-kwetsbaarheden bij de omgeving. Voor het bekend worden met deze tools zijn er verschillende hulpprogramma’s zoals, try hack me – voor online informatiebeveiliging training of Hack the box – hier kan je hack scenario’s na spelen in een veilige omgeving.

Ook kan je bij verschillende bedrijven een intership volgen waarin je wordt opgeleid tot pentester. Zo heeft de Surelock academie een pentest traineeship. Hierin word je binnen een jaar opgeleid tot pentester. Na het volgen van het traineeship bepaal je zelf wat je doet ga je door als pentester bij Surelock of wil je je kennis ergens anders vergroten.

Pentesten in het onderwijs

Met de nieuwe regelgeving die vanuit de NIS2 gaat komen, zien we een toenemende vraag naar het uitvoeren van pentesten in het onderwijs. Deze vraag en verplichtingen zijn niet voor niets. Binnen onderwijsorganisaties zien we namelijk verschillende soorten risico’s voorbij komen. Denk hierbij aan het onjuist configureren van je Microsoft of Google omgeving waardoor studenten zich admin rechten kunnen verschaffen, de toegankelijkheid van het netwerk van een onderwijsinstelling, of bestanden die wachtwoorden van studenten of docenten bevatten.

Een goed voorbeeld hiervan is de student die voor €500.000,- aan schoolbenodigdheden bestelde via zijn schoolaccount. Dit is natuurlijk een typisch geval van het incorrect instellen van de rollen en rechten. Een student moet namelijk niet zomaar producten kunnen bestellen via een tablet.

Of denk aan de hack op de Universiteit van Maastricht. Deze aanval kwam binnen via een phishingmail maar kon zich snel verspreiden over het gehele netwerk. De schade was erg groot, met name omdat het gehele netwerk werd aangevallen en platgelegd door ransomware. Goede segmentatie had de schade kunnen beperken.

Bij Surelock zijn wij dagelijks bezig met het verbeteren van de informatiebeveiliging van onderwijsinstellingen. Hier zien wij dan ook de risico’s toenemen. Echter, met de juiste aanpak en kennis, kan je al een groot deel van de schade voorkomen.

Een pentest uitvoeren voor jouw onderwijsinstelling?

- Ontvang gratis een pentest voorstel op maat

- Surelock is ISO27001 gecertificeerd en lid van Cyberveilig Nederland

6 tools die gebruikt worden door tijdens pentesten:

De hieronder genoemde tools zijn pas een tipje van de sluier. Mocht je interesse hebben in de tools die Surelock gebruikt kan je contact met ons opnemen via de site.

- SimplyEmail, is een handige tool voor e-mailverkenning die wordt gebruikt om informatie op internet te verzamelen op basis van iemands e-mailadres.

- Wireshark, is een netwerkprotocolanalysator. Dit betekent dat netwerkverkeer dat via Wireshark is vastgelegd, kan laten zien welke protocollen en systemen op dit moment online staan en welke accounts het meest actief zijn.

- Netsparker, is een geautomatiseerde scanner die kwetsbaarheden zoals SQL-injectie en cross-site scripting in webapplicaties en web-API’s kan identificeren.

- Zmap, is een lichtgewicht netwerkscanner die alles kan scannen, van een thuisnetwerk tot het internet.

- Xray, is een goede tool om geautomatiseerd netwerk OSINT informatie te verzamelen en netwerk mapping vereenvoudigen.

- Outpost24, is een internationaal gerenommeerde vulnerability scanner voor netwerk scans, webapplicatiescans en cloud-configuratie benchmarking.

Waarom pentesten?

Je kan haast niet meer om informatiebeveiliging heen. Je opent nu.nl en ziet het staan: “datalek bij …..”. Sinds 25 mei 2018 ben je verplicht je te houden aan de algemene verordening gegevensbescherming (AVG). Hierin staat dat persoonsgegevens moeten worden beschermt tegen datalekken en misbruik.

Door hierbij passende maatregelen toe te passen zowel op technisch als organisatorisch vlak, kan je persoonsgegevens beschermen. Pentesten behoort tot een van deze maatregelen, omdat je inzichtelijk maakt wat de risico’s en kwetsbaarheden zijn van de onderzochte organisatie. Gedurende het pentesten wordt er gecontroleerd of de persoonsgegevens goed beveiligd zijn.

Na het pentesten wordt er een duidelijk rapport gepresenteerd. In dit rapport krijg jij in zowel ‘Jip-exn-Janneke-taal’, als in technische onderbouwing, de gevonden risico’s overzichtelijk aangeboden. Waarna je vervolgens aan de slag kan met het oplossen van deze risico’s.

Pentesten is dus het extra stap je dat je als organisatie kan zetten op het gebied van informatiebeveiliging. Ben jij na het lezen van dit verhaal benieuwd geworden naar een Surelock pentest? Vraag hem dan direct aan of start met een kennismakingsgesprek.

Geschreven door

Over de auteur

Bij Surelock zijn wij dagelijks bezig met het uitvoeren van pentesten voor bedrijven. Wij weten als geen ander hoe belangrijk het is om in regelmaat je IT-systemen te testen. Echter zien wij vaak in de praktijk dat pentesten voor veel bedrijven nog niet hoog op het prioriteitenlijstje staat en er geen of nauwelijks aandacht aan wordt besteed.

Vaak wordt het belang van pentesten pas duidelijk nadat cybercriminelen systemen hebben geblokkeerd of data hebben gestolen. Cybercriminaliteit zijn de afgelopen jaren slimmer en sluwer geworden. Daarnaast kunnen ze met relatief weinig kennis en inspanning veel slachtoffers maken. Dit komt doordat de benodigde techniek voor het succesvol uitvoeren van een hack steeds toegankelijker is geworden.

Bij Surelock beschikken we over professionals met jarenlange ervaring in de cybersecurity. Wij weten hoe cybercriminelen te werk gaan en wat je er tegen kunt doen. Dit artikel is geschreven voor bedrijven die liever voor hun accreditaties in het nieuws willen komen dan vanwege hun datalek.

Welke soorten pentesten zijn er?

Bij het uitvoeren van een pentest is het belangrijk dat jij vooraf goed bedenkt welk soort test jouw organisatie nodig heeft. Er zijn namelijk 5 verschillende soorten pentesten die jij kunt uitvoeren. Uiteraard helpen wij met het maken van de juiste keuze. Leer hieronder welke verschillende soorten pentesten wij aanbieden.

Netwerk pentest

Bij het uitvoeren van een pentest met de focus op het netwerk van jouw bedrijf krijg jij inzicht op IT-risico’s binnen het bedrijfsnetwerk. Met deze netwerkpentest weet jij dus of cybercriminelen toegang hebben tot het netwerk en hoe deze toegang verkregen is. Met deze vorm krijg jij tevens inzicht in de schade die ransomeware of medewerkers kunnen aanbrengen binnen het (wifi) netwerk .

(web) applicatie pentest

Tegenwoordig staan een groot deel van klantdata online in applicaties. Denk hierbij aan het CRM-systeem, de website met inlogpagina, de financiële systemen of een in-house webapplicatie. Met het uitvoeren van de applicatiepentest krijg jij inzicht op de kwetsbaarheden binnen jouw (web) applicaties.

API’s & mobiele Apps

Mobiele apps verwerken data die jij liever niet kwijt wilt raken. De Mobiele apps zijn vaak gekoppeld aan overige API’s en (web) applicaties. Met een pentest voor API’s & mobiele Apps krijg jij inzicht in alle kwetsbaarheden en manieren waarop er een aanval kan worden uitgevoerd. Ook krijgt jij inzicht in de verschillende koppelingen die zich bevinden in de mobiele apps.

Pentest voor een audit

Bij Surelock zien wij het belang van pentesten voor een audit voor BIO, ISAE, DigiD, of ISO27001 in. Wij helpen jaarlijks meerdere organisaties met het behalen van audits met ons security consultancy team. Wij weten dus precies aan welke normen de pentest moet voldoen en bieden een rapport aan dat direct bruikbaar is voor de audit.

Hardware pentest

Binnen jouw bedrijf/organisatie bevindt zich veel hardware. Deze hardware wordt steeds beter ontwikkeld en vormt op deze manier een ingang tot jouw IT-infrastructuur. Met de hardware wordt de data verwerkt en gedeeld met de verschillende applicaties. Met een pentest van de hardware geven wij inzicht in de fysieke hardware en software die er binnen het bedrijf is.