Artikelen

- 2-stapsverificatie

- Antivirus

- API- en mobiele app-pentest

- API-beveiliging

- Applicatiepentest

- Auditpentest

- AVG

- Back-up

- Begrip: CISO

- Bewaartermijn

- Bijlages

- Black hat hacker

- Blacklisting

- Botnet

- Bots

- Brute force

- Bufferoverflow

- Business continuity plan (bcp)

- Chief Operational Security Officer (COSO)

- CISM

- Cloud

- Computer virus

- Computerworm

- Credentials

- CVE: Common Vulnerabilities and Exposures

- CVSS: Common Vulnerability Scoring System

- Cybercrimineel

- Cybersecurity

- Cybersecurity Risk Assessment

- Datalek

- DDos aanval

- De Holmes Community Blacklist

- Discovery scan bij vulnerability scan

- DKIM

- DMARC

- Domein reputatie

- Due diligence

- Encryptie

- Firewall

- Functionaris van gegevensbescherming

- Grey hat hacker

- Hack apparatuur

- Hacken

- Hacker

- Hardware pentest

- Het begrip phishing

- Het gebruik van wachtwoorden

- Hoax

- Informatiebeveiliging definitie

- Information Security Officer (ISO)

- IT-Beveiliging

- Key risk

- Malware wat is het en welke soorten zijn er (2024).

- Netwerk betekenis

- Netwerk pentest

- Netwerk segmentatie

- OSINT- Open Source Intelligence

- OWASP

- Pentest rapport

- Persoonsgegevens

- Scan updates bij vulnerability scan

- Scareware

- Security Control

- Security maturity: Waarom je het nodig hebt en hoe je het kunt bereiken.

- Security officer as a service

- Server

- Sim-swapping

- Skimmen

- SPF

- Spyware

- Steganografie

- Technische mail check

- Tweestapsverificatie

- Typosquatting

- Wat is een cyberaanval?

- Wat is een domein?

- Wat is Identity and Access Management (IAM)?

- Wat is spear phishing?

- Wat is tailgating?

- White hat hacker

- Whitelisting

- Zero-day (0-day)

Informatiebeveiliging definitie

In het kort gezegd, houdt informatiebeveiliging in dat gegevens beschermd worden tegen schadelijke aanvallen, zowel van buitenaf als van binnenuit.

Wat is informatiebeveiliging?

Informatiebeveiliging omvat verschillende aspecten waaronder het beschermen van hardware, zoals servers, netwerken en computers, evenals het waarborgen van het beschikbaar, integriteit en vertrouwelijkheid van gegevens op deze apparaten. Het betreft ook de onvoorspelbare factor van informatiebeveiliging: de manier waarom werknemers van elke bedrijf met hun gegevens omgaan. Daarnaast vormt een plan voor noodherstel en bedrijfscontinuïteit na een informatiebeveiligingsincident een integraal onderdeel van de informatiebeveiliging.

Waarom informatiebeveiliging?

We leven in een tijdperk waarin digitale gegevens onderdeel zijn geworden van onze zakelijke en persoonlijke levens. Dagelijks hebben we te maken met kwesties rond informatiebeveiliging, variërend van het verzamelen tot het verwerken en opslaan van data.

Er zijn tal van reden waarom informatiebeveiliging belangrijk is. Een van de meest voor de hand liggen gevaren is het risico op hacking en datalekken. Wanneer hackers ongeautoriseerde toegang krijgen tot gevoelige bedrijfsinformatie, kunnen de gevolgen aanzienlijk zijn. Dit heeft niet alleen financiële implicaties, maar het kan ook leiden tot het uitlekken van persoonlijke gegevens en vertrouwelijke klantengegevens, wat het vertrouwen in jouw bedrijf ernstig kan schaden.

We zien dit steeds van in het nieuws: datalekken en cyberaanvallen op bedrijven, die een aanzienlijke impact kunnen hebben op de reputatie van het bedrijf.

Hierdoor streven klanten, leveranciers en stakeholders naar zekerheid dat hun gegevens veilig worden behandeld. Het feit dat je proactieve maatregelen neemt om jouw informatie te beschermen, dient als een blijk van vertrouwen en verantwoord ondernemerschap, en kan het vertrouwen vergroten.

Naast de reputatierisico’s zijn er ook wettelijke verplichtingen waaraan bedrijven moeten voldoen op het gebied van informatiebeveiliging. In Nederland gelden strenge normen en regelgeving, zoals de Algemene Verordering Gegevensbescherming (AVG), die voorschriften voor de bescherming van persoonsgegevens oplegt. Het niet naleven van deze voorschriften kan leiden tot aanzienlijke boetes en juridische complicaties.

Bovendien verandert de manier waarop bedrijven communiceren en samenwerken met andere organisaties en consumenten voortdurend. Dit benadrukt de noodzaak van veilig toegang tot en uitwisseling van informatie, aangezien informatie steeds vaker wordt gedeeld. Het voorkomen van datalekken is niet alleen financieel belang, maar draagt ook bij aan het behoud van het bedrijfsimago.

Informatiebeveiliging aanpakken

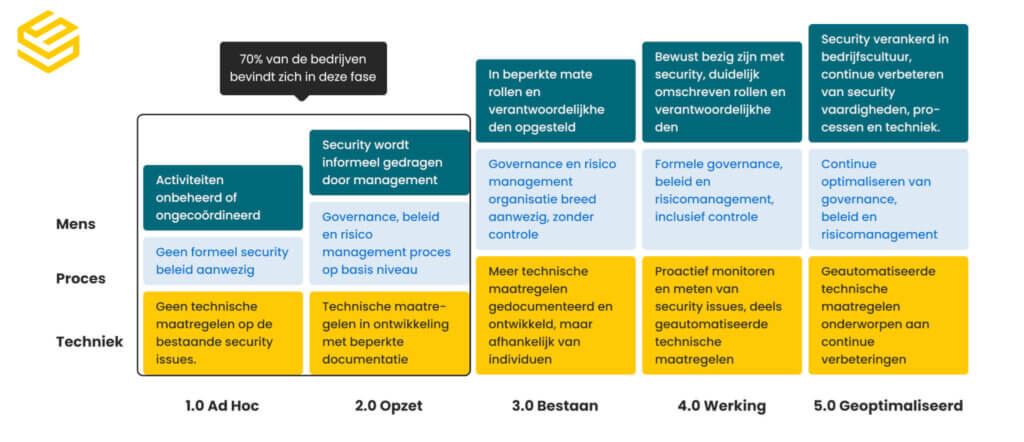

Bij Surelock bestaat informatiebeveiliging uit drie focusgebieden: mens, proces en techniek. Deze drie focusgebieden vormen samen het niveau van jouw informatiebeveiliging. Dit niveau wordt gemeten met het security maturity model. Hoe hoger je scoort op het security maturity model, des te beter je organisatie is beveiligd.

1. Mens: verhoog het security awareness niveau van je werknemers

In de wereld van informatiebeveiliging vormt de mensen vaak de zwakste schakel. Daarom is het van grootst belang om jouw medewerkers te trainen, aangezien meer dan 91% van alle datalekken het gevolg is van phishing-aanvallen. Het komt vaker voor dan je zou denken: iemand opent argeloos een phishing e-mail, een collega downloadt een dataset, slaat deze op een USB-stick en vergeet deze ergens in de kantine. Zelfs zonder kwaadwillende bedoelingen kunnen zulke handelingen een onderneming in problemen brengen.

Bij Surelock bieden wij je de kans om jouw medewerkers te onderwijzen met behulp van ons eigen platform, Holmes. Met Holmes kunnen jouw medewerkers getraind worden op het gebied van beveiligingsbewustzijn, met specifieke nadruk op het identificeren van phishing-aanvallen. Dit kan onder andere bereikt worden door het verzenden van realistische phishing-simulaties, die allemaal gebaseerd echte praktijkervaringen. Bovendien biedt Holmes de mogelijkheid om de kennis van jouw werknemers verder te vergoten door middel van online training, waarin onderwerpen zoals phishing, CEO-fraudeurs en de AVG grondig behandeld worden.

2. Proces: stel een informatiebeveiligingsbeleid op

Begin met het opstellen van een informatiebeveiligingsbeleid. Dit document is van essentieel belang, aangezien het de doelstellingen en richtlijnen van jouwe organisatie op het gebied van informatiebeveiligingsbeleid beschrijft.

Dit beleidsdocument geeft richting en legt de focus op de inspanningen van de organisatie met betrekking tot informatiebeveiliging. Bovendien draagt het bij aan een groter bewustzijn binnen de organisatie. Daarom is het cruciaal dat bij het opstellen van het informatiebeveiligingsbeleid rekening wordt gehouden ,et de begrijpelijkheid op alle niveaus binnen de organisatie.

Het is tevens van groot belang dat dit document ruim verspreid wordt binnen de organisatie, bijvoorbeeld door het op te nemen in handboeken, intranetportals of andere interne communicatiekanalen.

3. Techniek: pentesten van je organisatie

Het derde focusgebied betreft techniek. Binnen de techniek kan je jouw organisatie testen doormiddel van pentesten. Het pentesten biedt een diepgaand inzicht in de kwetsbaarheden van je geteste applicaties. Surelock biedt drie verschillende methodieken voor pentesten aan, namelijk: black-box, grey-box en white-box pentesten. Alle deze drie pentesten worden uitgevoerd door onze eigen ethische hacker, waardoor we de veiligheid van onze klanten kunnen waarborgen.

Tijdens het intakegesprek wordt in samenwerking met de klant de reikwijdte va de test bepaald. Dit document beschrijft de reden voor het uitvoeren van de pentesten, welke aandachtspunten belangrijk zijn voor de opdrachtgever, de overeengekomen tijdsduur, en de manier waarop er na afloop verslag wordt gedaan en overleg plaatsvindt.

Na voltooiing van de penetratietest stellen we een gedetailleerd rapport op waarin alle ontdekte zwakke punten nauwkeurig worden beschreven. Hierdoor weet je direct waar je organisatie staat.

Informatiebeveiliging omvat het beschermen van gegevens tegen schadelijke aanvallen, zowel van externe als interne bronnen.

De verantwoordelijkheid voor informatiebeveiliging kan variëren afhankelijk van de organisatie en de specifieke context. Over het algemeen is het een gedeelde verantwoordelijkheid die wordt gedeeld door verschillende partijen binnen een organisatie.

Het beveiligen van informatie bij Surelock is gebaseerd op drie belangrijke focusgebieden: mens, proces en techniek. Deze drie aspecten samen bepalen het niveau van informatiebeveiliging binnen de organisatie. Om dit niveau te beoordelen en verbeteringen aan te brengen, maken we gebruik van het security maturity model. Een hogere score op dit model geeft aan dat de organisatie beter beveiligd is tegen potentiële bedreigingen. Het is dus belangrijk om te streven naar een hogere score op het security maturity model om de algehele informatiebeveiliging van de organisatie te versterken.

Om zeker te zijn dat de informatie van je bedrijf goed beveiligd is, moeten er meerdere maatregelen worden genomen. Zorg voor goede informatiebeveiliging door een sterk beveiligingsbeleid, regelmatige audits en training. Houd systemen up-to-date en monitor continu. Externe experts kunnen helpen bij zwakke plekken en naleving van wetten.