Artikelen

- 2-stapsverificatie

- Antivirus

- API- en mobiele app-pentest

- API-beveiliging

- Applicatiepentest

- Auditpentest

- AVG

- Back-up

- Begrip: CISO

- Bewaartermijn

- Bijlages

- Black hat hacker

- Blacklisting

- Botnet

- Bots

- Brute force

- Bufferoverflow

- Business continuity plan (bcp)

- Chief Operational Security Officer (COSO)

- CISM

- Cloud

- Computer virus

- Computerworm

- Credentials

- CVE: Common Vulnerabilities and Exposures

- CVSS: Common Vulnerability Scoring System

- Cybercrimineel

- Cybersecurity

- Cybersecurity Risk Assessment

- Datalek

- DDos aanval

- De Holmes Community Blacklist

- Discovery scan bij vulnerability scan

- DKIM

- DMARC

- Domein reputatie

- Due diligence

- Encryptie

- Firewall

- Functionaris van gegevensbescherming

- Grey hat hacker

- Hack apparatuur

- Hacken

- Hacker

- Hardware pentest

- Het begrip phishing

- Het gebruik van wachtwoorden

- Hoax

- Informatiebeveiliging definitie

- Information Security Officer (ISO)

- IT-Beveiliging

- Key risk

- Malware wat is het en welke soorten zijn er (2024).

- Netwerk betekenis

- Netwerk pentest

- Netwerk segmentatie

- OSINT- Open Source Intelligence

- OWASP

- Pentest rapport

- Persoonsgegevens

- Scan updates bij vulnerability scan

- Scareware

- Security Control

- Security maturity: Waarom je het nodig hebt en hoe je het kunt bereiken.

- Security officer as a service

- Server

- Sim-swapping

- Skimmen

- SPF

- Spyware

- Steganografie

- Technische mail check

- Tweestapsverificatie

- Typosquatting

- Wat is een cyberaanval?

- Wat is een domein?

- Wat is Identity and Access Management (IAM)?

- Wat is spear phishing?

- Wat is tailgating?

- White hat hacker

- Whitelisting

- Zero-day (0-day)

Security maturity: Waarom je het nodig hebt en hoe je het kunt bereiken.

Informatiebeveiliging is anno 2023 niet meer weg te denken maar hoe meet je nu het niveau van jouw organisatie? Je moet ten slotte ergens op kunnen sturen. Dit meten kun je doen met het security maturity model. Op deze pagina vertellen we je er meer over en vertellen we je waarom het zo belangrijk is.

Wat is security maturity?

Security maturity verwijst naar het niveau van volwassenheid van de informatiebeveiliging van een organisatie. Het gaat hierin om het proces, het menselijk handelen binnen een organisatie en de weerbaarheid van de technologieën. Het doel van security maturity is om de risico’s te verminderen en de operationele efficiëntie op gebied van informatiebeveiliging te verbeteren.

Een organisatie met een hoog security maturity is beter in staat om cyberdreigingen te detecteren, te voorkomen en te schade beperken. Dit kan leiden tot minder datalekken, reputatieschade en financiële schade. Het verbeteren van de het niveau kan worden bereikt door het implementeren van een samenhangend beveiligingsbeleid, het ontwikkelen van procedures en protocollen, het monitoren en evalueren van de praktijk ervaringen, en het gebruik maken van technologieën om kwetsbaarheden te ontdekken. Het is belangrijk dat organisaties werken aan het verbeteren van hun security maturity om zichzelf en hun klanten te beschermen tegen cyberdreigingen.

Het Security maturity model in 60 seconden

In de video hieronder legt Eva de Koning in 60 seconden uit wat het security maturity model is en waarom het zo belangrijk is.

Waarom security maturity?

Het verbeteren van de veiligheidsvolwassenheid is cruciaal voor organisaties om hun informatiebeveiliging te verbeteren en zichzelf te beschermen tegen cybercriminelen, die een steeds groter risico vormen voor organisaties van elke omvang en type.

Om deze dreigingen te verminderen en te voorkomen, is het ten eerste van belang dat organisaties effectieve beveiligingspraktijken implementeren. Zoals een samenhangend beveiligingsbeleid, ontwikkeling van procedures en protocollen, monitoring en evaluatie van informatiebeveiliging en gebruik van diverse technologieën.

Door te werken aan het verbeteren van hun veiligheidsvolwassenheid, kunnen organisaties zichzelf en hun klanten beschermen tegen financiële, reputatie- en operationele schade. Kortom, het belang van veiligheidsvolwassenheid ligt in het verminderen van de risico’s van cyberdreigingen en het verbeteren van de informatiebeveiliging.

Het security maturity model

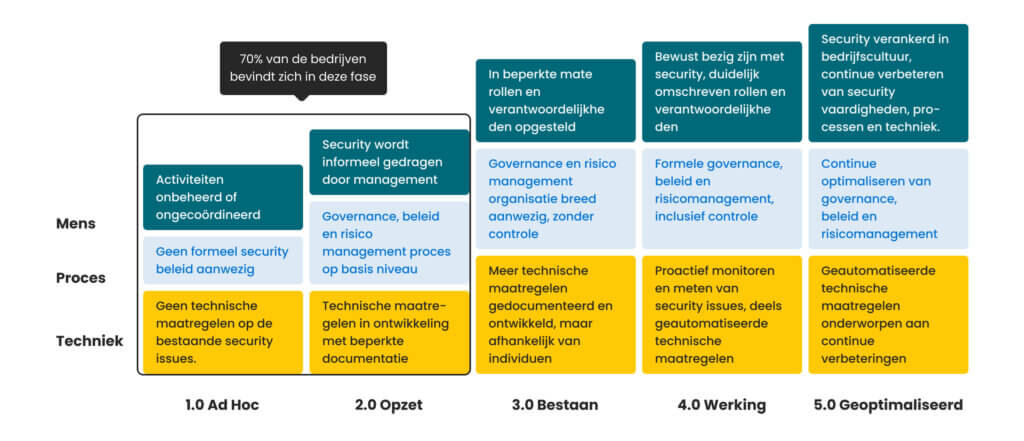

Het security maturity model is een raamwerk dat organisaties helpt om hun informatiebeveiliging niveau te evalueren en te verbeteren. Het model beschrijft vijf verschillende niveaus van beveiligings-volwassenheid en biedt organisaties handvatten om hun beveiligingspraktijken te verbeteren.

Er zijn verschillende varianten van het security maturity model, maar de meest bekende is het model van NIST. Dit model beschrijft vijf niveaus:

- Initieel: In dit niveau zijn de beveiligingspraktijken ad-hoc en reactief. Er is geen beveiligingsbeleid en de focus ligt vooral op het reageren op incidenten.

- Herhaalbaar: In dit niveau worden er basisbeveiligingsmaatregelen genomen en worden er procedures ontwikkeld om incidenten te voorkomen. Er is echter nog geen samenhangend beveiligingsbeleid.

- Gedefinieerd: In dit niveau wordt er een samenhangend beveiligingsbeleid ontwikkeld en worden er procedures en protocollen opgesteld om de beveiliging te waarborgen. Denk aan een security awareness programma.

- Beheerst: In dit niveau worden de beveiligingspraktijken gemonitord en geëvalueerd om te zorgen dat ze effectief zijn. Er wordt gebruik gemaakt van geavanceerde technologieën en de beveiliging wordt regelmatig getest.

- Geoptimaliseerd: In dit niveau wordt de beveiliging continu verbeterd en geoptimaliseerd. Er wordt gebruik gemaakt van de nieuwste technologieën en er wordt proactief gehandeld om bedreigingen te voorkomen.

Kortom organisaties kunnen het model gebruiken om hun eigen beveiligingspraktijken te evalueren en te identificeren waar verbeteringen nodig zijn. Het model biedt ook een roadmap voor een beveiligingsbeleid en het implementeren van technologieën om het niveau te verhogen.

Hoe kan een organisatie haar beveiligingsvolwassenheid meten?

Het meten van de beveiligingsvolwassenheid van een organisatie is een belangrijk aspect om ervoor te zorgen dat de beveiliging van jouw organisatie in lijn blijft met de huidige bedreigingen. Er zijn verschillende methoden om de beveiligingsvolwassenheid van een organisatie te meten.

Ten eerste kan een organisatie een beveiligingsaudit laten uitvoeren door een externe partij zoals Surelock. Dit kan helpen bij het vaststellen van zwakke punten in de beveiligingsinfrastructuur en het biedt een objectieve evaluatie van het security maturity niveau van jouw organisatie.

Een andere methode die wij vaak voorbij zien komen is het gebruik van beveiligingsmaturity frameworks, zoals het ISO 27001-normenkader. Deze verschillende frameworks bieden een gestructureerde benadering voor het evalueren van de beveiligingsvolwassenheid van een organisatie. Hierboven zie je een voorbeeld van een security maturity model.

Het is belangrijk om te benadrukken dat het meten van het security maturity niveau een continue proces is. Na het identificeren van zwakke punten moet er actie worden ondernomen om deze te verbeteren en vervolgens moet er opnieuw worden gemeten om te bepalen of de verbeteringen effectief zijn geweest.

Bij Surelock helpen we je graag met het in kaart brengen van het huidige security maturity niveau en zetten we stappen om het niveau van je organisatie te verhogen. Dus wil jij met je organisatie de volgende stap zetten op gebied van informatiebeveiliging? Kijk voor meer informatie op onze security consultancy pagina.

De volgende stap zetten op gebied van informatiebeveiliging? Vraag een adviesgesprek aan!

- Gecertificeerde specialisten

- Voldoe aan de vereiste normering

- plan op maat